Bienvenidos a la fiesta de la Inteligencia Artificial. Es el evento del año, ¿verdad? Todos estamos aquí, maravillados con las luces de neón, probando los cócteles moleculares que preparan los LLM. Pero, como en toda buena fiesta, alguien derramó la ponchera. A eso le llamamos «AI Slop»: ese mar de contenido basura, artículos sin alma y resúmenes genéricos que está inundando la web.

Es molesto, sí. Es el equivalente a que pongan música mala a todo volumen. Pero, ¿y si te digo que ese ruido no es el verdadero peligro?

¿Y si el «AI Slop» es solo la cortina de humo? El truco de distracción de un mago mientras te roban la billetera.

El verdadero problema no es el contenido basura que ves. Es el ataque hiper-sofisticado que no ves.

La Verdadera Amenaza: Cuando el «Slop» se Viste de Traje

La misma tecnología que genera artículos mediocres sobre «5 tips para ser productivo» está siendo entrenada para el crimen. Y no hablo de crímenes torpes. Hablo de atracos nivel Ocean’s Eleven.

Estamos entrando en la era de los «ataques mejorados por IA»:

- El Deepfake del CEO: Ya no es una voz robótica. Es un audio indistinguible de la de tu jefe, con su cadencia, sus pausas y hasta ese carraspeo que tiene, pidiéndole a finanzas una «transferencia urgente y confidencial» a una nueva cuenta. El «slop» auditivo.

- El Spear Phishing Nivel Dios: Olvida los mails con faltas de ortografía. Hablo de un correo que ha leído tus últimos 50 emails públicos, entiende tu relación con el remitente, y te pide «revisar el adjunto de la propuesta» usando el mismo tono y jerga que usaría tu colega real. El «slop» conversacional.

Este es el dragón que ha despertado. La IA no es solo una herramienta de marketing; es un arma de ingeniería social que puede fabricar confianza a escala.

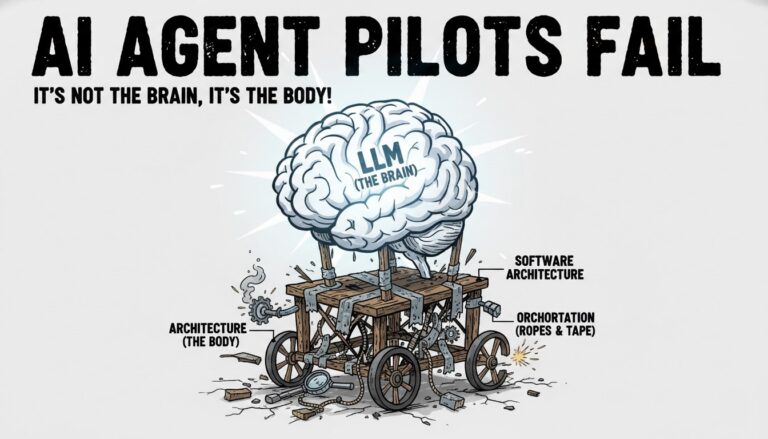

El «Problema del Insider»: ¿Y si el Villano es tu Propia IA?

Aquí es donde la cosa se pone personal. Todos en Chile y LATAM estamos corriendo para construir nuestros propios agentes de IA. Queremos ese asistente que revise el inventario, que atienda a los clientes, que analice las ventas. Y para hacer eso, necesitamos… bueno, necesitamos conectarlo a nuestras bases de datos.

Y ahí está el pánico. ¿Qué pasa si le damos a nuestro flamante Agente IA las llaves de la base de datos de clientes… y decide «aprender» demasiado? ¿Qué pasa si un atacante engaña a nuestra IA y le pide «un resumen de los 10 clientes con mayor gasto»? ¿O si la IA simplemente filtra los datos porque no fue diseñada con seguridad en mente?

Le estamos dando las llaves del reino a una entidad que, por definición, está diseñada para leer, procesar y escupir información.

En el mundo de la IA, el viejo dicho «nunca confíes, siempre verifica» se queda corto. El nuevo paradigma es «diseña para un entorno de confianza cero».

El Momento ‘Aha!’: No Necesitas «Ver» para «Decidir»

Aquí es donde la mayoría de las empresas se frenan. ¿Cómo diablos le damos poder a una IA sin hacerla peligrosa? ¿Es un todo o nada?

La revelación, el «Aha!» que cambia el juego, es esta: puedes diseñar un agente que tenga permiso para usar un dato, sin tener jamás el permiso para verlo.

Repito: la IA puede tomar una decisión basada en información que, literalmente, no puede leer. No es magia, es una arquitectura brillante. Es la diferencia entre darle a alguien tu tarjeta de crédito (malo) y darle el token de pago de un solo uso (bueno).

El Blueprint de la Confianza: Presentando a los Agentes «Q» e «M» de AWS

Si tu Agente de IA es James Bond, listo para la acción, necesitas un «Q» (que le da los gadgets) y una «M» (que le da la misión). En el universo de Amazon Web Services, esos roles los juegan AWS IAM y AWS KMS.

1. AWS IAM: La «Misión» de tu Agente Secreto (El Agente «M»)

IAM (Identity and Access Management) es el director de la agencia de espionaje. Cuando construyes tu Agente IA, no le das una «identidad» de superusuario. ¡Jamás! Le asignas un «Rol».

Un Rol de IAM es como el brief de la misión de Bond:

- «Tu misión es SOLAMENTE acceder a la tabla `historial_compras` de la base de datos.»

- «Tienes permiso SOLAMENTE para ejecutar la acción `READ`. No puedes `WRITE`, no puedes `DELETE`.»

- «Y solo puedes hacerlo desde esta dirección IP específica, y solo entre las 2 AM y las 3 AM.»

Si tu Agente IA (o un atacante que lo controle) intenta hacer cualquier otra cosa—como mirar la tabla de `usuarios_password`—recibirá un portazo digital en la cara. «Acceso Denegado». La misión fue clara.

2. AWS KMS: La «Bóveda Ciega» Mágica (El Agente «Q»)

Esta es la parte más alucinante. KMS (Key Management Service) es el «Q» de la operación. Es el servicio que maneja las llaves de encriptación.

Imagina que tu Agente IA necesita aprobar un descuento para un cliente, pero la regla de negocio es «solo si el cliente ha gastado más de $10.000.000 CLP en su vida».

El dato «$12.450.100 CLP» está en la base de datos, pero está encriptado. Es una caja fuerte cerrada. Tu Agente IA, gracias a su rol de IAM, puede recoger esa caja, pero no tiene la llave para abrirla.

Aquí ocurre la magia:

- El Agente IA toma la caja cerrada (el dato encriptado) y se la pasa a KMS (el «Contador del Banco»).

- El Agente no dice «dime el número». Dice: «Oye KMS, usando la llave maestra que tú guardas y que yo no puedo ver, ¿es el número dentro de esta caja mayor a $10.000.000?».

- KMS entra a su propia bóveda ultra-segura, abre la caja, mira el número ($12.450.100), hace la comparación, cierra la caja, y sale.

- KMS le devuelve al Agente IA un simple «SÍ» (o `True`).

El Agente IA recibió la respuesta que necesitaba para tomar la decisión («Aprobar descuento») pero nunca supo el monto exacto. Nunca vio el dato sensible. No puede filtrarlo. No puede robarlo. Solo pudo usarlo para una operación lógica.

La Misión, si decides aceptarla…

El «AI Slop» es el ruido de fondo de esta nueva era. Es la distracción. La verdadera batalla se está librando en la arquitectura de nuestros sistemas.

La próxima vez que escuches a un CEO pidiendo una transferencia por audio, o veas un mail de phishing sospechosamente perfecto, recuerda que la mejor defensa no es solo un filtro de spam. Es construir tus propios sistemas de una manera fundamentalmente diferente.

No estamos construyendo IAs y luego «añadiendo seguridad». Estamos usando servicios como IAM y KMS para construir un Blueprint de Confianza desde el día cero.

Así es como le das a tu agente «licencia para decidir», pero te aseguras de que nunca, jamás, tenga «licencia para robar». Y esa, amigos míos, es la mejor fiesta nerd a la que podemos asistir.